Nivel de seguridad

La magnitud y nivel requerido de seguridad en un sistema de red depende del tipo de entorno en el que trabaja la red. Una red que almacena datos para un banco importante, requiere una mayor seguridad que una LAN que enlaza equipos en una pequeña organización de voluntarios.

Configuración de las políticas o normativas

Generar la seguridad en una red requiere establecer un conjunto de reglas, regulaciones y políticas que no dejan nada al azar. El primer paso para garantizar la seguridad de los datos es implementar las políticas que establecen los matices de la seguridad y ayudan al administrador y a los usuarios a actuar cuando se producen modificaciones, esperadas como no planificadas, en el desarrollo de la red.

Prevención

La mejor forma de diseñar las políticas de seguridad de los datos es optar por una perspectiva preventiva. Los datos se mantienen seguros cuando se evita el acceso no autorizado. Un sistema basado en la prevención requiere que el administrador conozca todas las herramientas y métodos disponibles que permiten mantener la seguridad de los datos.

Autenticación

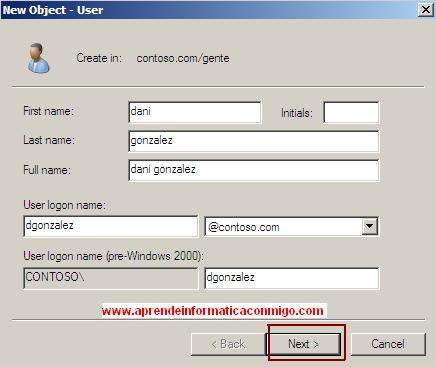

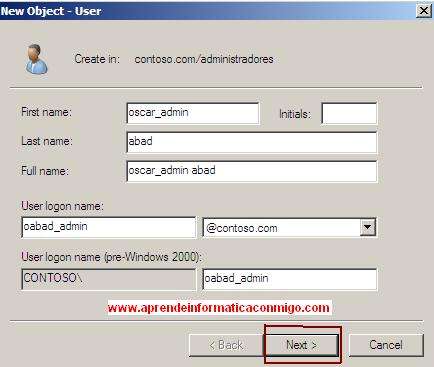

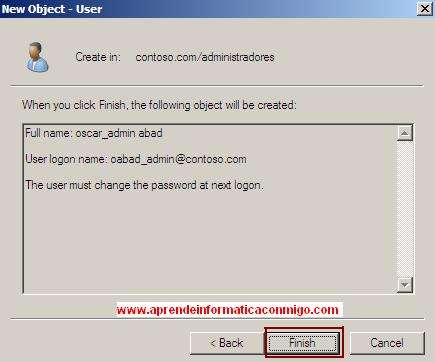

Para acceder a la red, un usuario debe introducir un nombre de usuario y una contraseña válida. Dado que las contraseñas se vinculan a las cuentas de usuario, un sistema de autenticación de contraseñas constituye la primera línea de defensa frente a usuarios no autorizados.

Es importante no permitir un exceso de confianza en este proceso de autenticación engañándonos con una falsa idea de seguridad. Por ejemplo, en una red de peer-to-peer, casi todos los usuarios pueden entrar en el sistema con un nombre y contraseña única. Esto sólo puede proporcionar a un usuario acceso completo a la red, de forma que cualquier cosa que se comparta está disponible para este usuario. La autenticación funciona sólo en una red basada en servidor, donde el nombre y contraseña de usuario debe ser autenticada utilizando para ello la base de datos de seguridad.

Entrenamiento

Los errores no intencionados pueden implicar fallos en la seguridad. Un usuario de red perfectamente entrenado probablemente va a causar, de forma accidental, un número menor de errores que un principiante sin ningún tipo de experiencia, que puede provocar la pérdida de un recurso dañando o eliminando datos de forma definitiva.

El administrador debería asegurar que alguien que utiliza la red esté familiarizado con sus procedimientos operativos y con las tareas relativas a la seguridad. Para lograr esto, el administrador puede desarrollar una guía breve y clara que especifique lo que necesitan conocer los usuarios y obligar a que los nuevos usuarios asistan a las clases de entrenamiento apropiadas.

Equipamiento de seguridad

El primer paso en el mantenimiento de la seguridad de los datos es proporcionar seguridad física para el hardware de la red. La magnitud de la seguridad requerida depende de:

En una red peer-to-peer, algunas veces existen políticas de seguridad hardware no organizadas y los usuarios son los responsables de garantizar la seguridad de sus propios componentes y datos. En una red basada en servidor, la seguridad es responsabilidad del administrador de la red.

Seguridad de los servidores

En un gran sistema centralizado, donde existe una gran cantidad de datos críticos y usuarios, es importante garantizar la seguridad en los servidores de amenazas accidentales o deliberadas.

No resulta muy habitual que algunos individuos quieran demostrar sus capacidades técnicas cuando los servidores presentan problemas. Ellos pueden o no saber qué se está realizando. Resulta mucho más apropiado mantener cierto tacto con esta gente y evitar los posibles arreglos del servidor. La solución más sencilla pasa por encerrar los servidores en una habitación de equipos con acceso restringido. Esto puede no resultar viable dependiendo del tamaño de la empresa. No obstante, encerrar los servidores en una oficina incluso en un armario de almacén es, a menudo, viable y nos proporciona una forma de intentar garantizar la seguridad de los servidores.

Seguridad del cableado

El medio de cobre, como puede ser el cable coaxial, al igual que una radio emite señales electrónicas que simulan la información que transporta. La información transportada en estas señales se puede monitorizar con dispositivos electrónicos de escucha. Además, se puede intervenir el cable de cobre pudiendo robar la información que transmite en el cable original.

Sólo el personal autorizado debería tener acceso al cable que transporta datos sensibles. Una planificación apropiada puede garantizar que el cable sea inaccesible al personal no autorizado. Por ejemplo, el cable puede instalarse dentro de la estructura del edificio a través del techo, paredes y falsos techos.

Modelos de seguridad

Después de implementar la seguridad en los componentes físicos de la red, el administrador necesita garantizar la seguridad en los recursos de la red, evitando accesos no autorizados y daños accidentales o deliberados. Las políticas para la asignación de permisos y derechos a los recursos de la red constituyen el corazón de la seguridad de la red.

Se han desarrollado dos modelos de seguridad para garantizar la seguridad de los datos y recursos hardware:

Compartición protegida por contraseña

La implementación de un esquema para compartir recursos protegidos por contraseñas requiere la asignación de una contraseña a cada recurso compartido. Se garantiza el acceso a un recurso compartido cuando el usuario introduce la contraseña correcta.

En muchos sistemas, se pueden compartir los recursos con diferentes tipos de permisos. Para ilustrar esto, utilizamos Windows 95 y 98 como ejemplos. Para estos sistemas operativos se pueden compartir los directorios como sólo lectura, total o depende de la contraseña.

Sólo lectura. Si un recurso compartido se configura de sólo lectura, los usuarios que conocen la contraseña tienen acceso de lectura a los archivos de este directorio. Pueden visualizar los documentos, copiar a sus máquinas e imprimirlos, pero no pueden modificar los documentos originales.

Total. Con el acceso total, los usuarios que conocen la contraseña tienen acceso completo a los archivos de este directorio. En otras palabras, pueden visualizar, modificar, añadir y borrar los archivos del directorio compartido.

Depende de la contraseña. Depende de la contraseña implica configurar una compartición que utiliza dos niveles de contraseñas: Contraseña de sólo lectura y Contraseña de acceso total. Los usuarios que conocen la contraseña de sólo lectura tienen acceso de lectura y los usuarios que conocen la contraseña de acceso total tienen acceso completo.

El esquema de compartir utilizando contraseña es un método de seguridad sencillo que permite a alguien que conozca la contraseña obtener el acceso a un recurso determinado.

Permisos de acceso

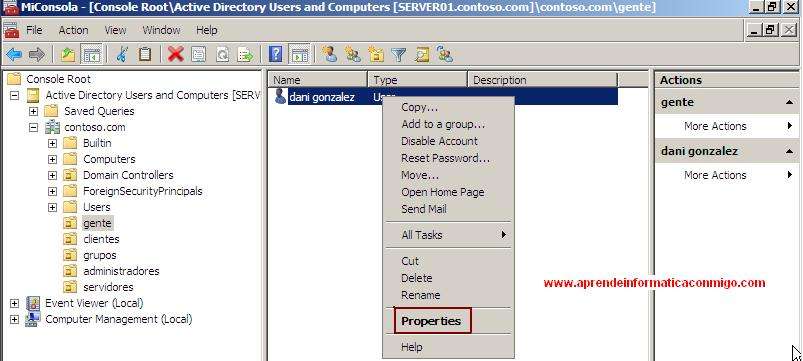

La seguridad basada en los permisos de acceso implica la asignación de ciertos derechos usuario por usuario. Un usuario escribe una contraseña cuando entra en la red. El servidor valida esta combinación de contraseña y nombre de usuario y la utiliza para asignar o denegar el acceso a los recursos compartidos, comprobando el acceso al recurso en una base de datos de accesos de usuarios en el servidor.

La seguridad de los permisos de acceso proporciona un alto nivel de control sobre los derechos de acceso. Es mucho más sencillo para una persona asignar a otra persona una contraseña para utilizar una impresora, como ocurre en la seguridad a nivel de compartición. Para esta persona es menos adecuado asignar una contraseña personal.

La seguridad a nivel de usuario es el modelo preferido en las grandes organizaciones, puesto que se trata de la seguridad más completa y permite determinar varios niveles de seguridad.

Seguridad de los recursos

Después de autenticar a un usuario y permitir su acceso a la red, el sistema de seguridad proporciona al usuario el acceso a los recursos apropiados.

Los usuarios tienen contraseñas, pero los recursos tienen permisos. En este sentido, cada recurso tiene una barrera de seguridad. La barrera tiene diferentes puertas mediante las cuales los usuarios pueden acceder al recurso. Determinadas puertas permiten a los usuarios realizar más operaciones sobre los recursos que otras puertas. En otras palabras, ciertas puertas permiten a los usuarios obtener más privilegios sobre el recurso.

El administrador determina qué usuarios tienen acceso a qué puertas. Una puerta asigna al usuario un acceso completo o control total sobre el recurso. Otra puerta asigna al usuario el acceso de sólo lectura.

Algunos de los permisos de acceso habituales asignados a los directorios o archivos compartidos son:

Lectura: Leer y copiar los archivos de un directorio compartido.

Ejecución: Ejecutar los archivos del directorio.

Escritura: Crear nuevos archivos en el directorio.

Borrado: Borrar archivos del directorio.

Sin acceso: Evita al usuario obtener el acceso a los directorios, archivos o recursos.

Diferentes sistemas operativos asignan distintos nombres a estos permisos.

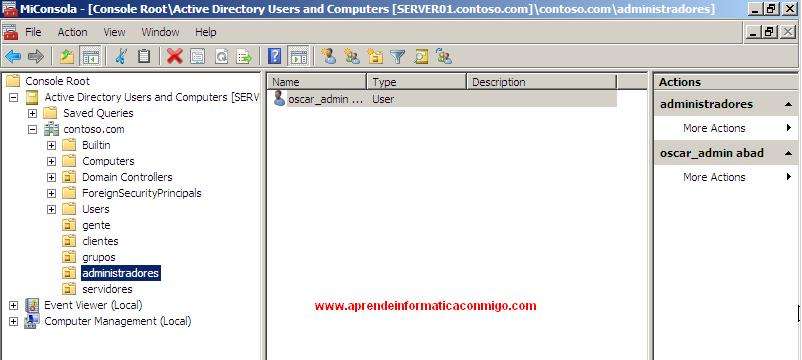

Permisos de grupo

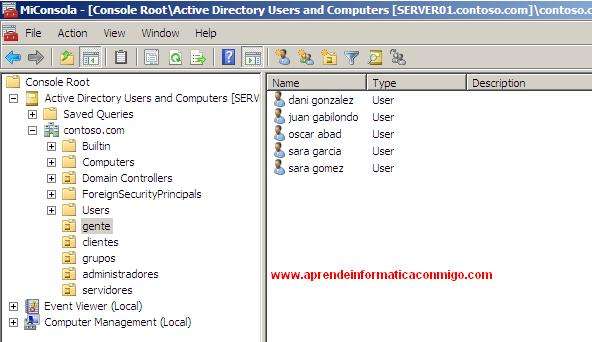

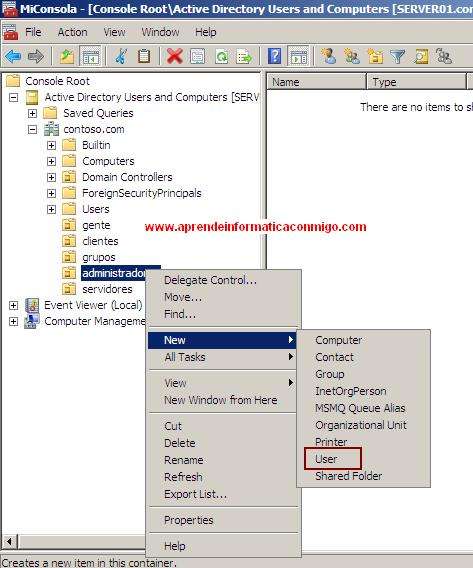

El trabajo del administrador incluye la asignación a cada usuario de los permisos apropiados para cada recurso. La forma más eficiente de realizarlo es mediante la utilización de grupos, especialmente en una organización grande con muchos usuarios y recursos. Windows NT Server permite a los usuarios seleccionar el archivo o carpeta sobre la que se establecen los permisos de grupo.

Los permisos para los grupos funcionan de la misma forma que los permisos individuales. El administrador revisa los permisos que se requieren para cada cuenta y asigna las cuentas a los grupos apropiados. Éste es el método preferido de asignación de permisos, antes que asignar los permisos de cada cuenta de forma individual.

La asignación de usuarios a los grupos apropiados es más conveniente que asignar permisos, de forma separada, a cada usuario individualmente. Por ejemplo, puede que no sea conveniente la asignación al grupo Todos del control total sobre el directorio public. El acceso total permitiría a cualquiera borrar y modificar los contenidos de los archivos del directorio public.

El administrador podría crear un grupo denominado Revisores, asignar a este grupo permisos de control total sobre los archivos de los estudiantes e incorporar empleados al grupo Revisores. Otro grupo, denominado Facultad, tendría sólo permisos de lectura sobre los archivos de los estudiantes. Los miembros de la facultad asignados al grupo Facultad, podrían leer los archivos de los estudiantes, pero no modificarlos.

Después de autenticar a un usuario y permitir su acceso a la red, el sistema de seguridad proporciona al usuario el acceso a los recursos apropiados.

Después de autenticar a un usuario y permitir su acceso a la red, el sistema de seguridad proporciona al usuario el acceso a los recursos apropiados.